O Golpe da Mão Fantasma

Você já ouviu falar no golpe da mão fantasma?

Esse nome foi dado a um golpe relatado por usuários que tiveram seus celulares invadidos por atacantes, que realizaram atividades maliciosas remotamente. Basicamente, esses usuários viam seus celulares acessando aplicativos e realizando ações, sem que eles estivessem mexendo, como se houvesse uma “mão fantasma” fazendo tudo por trás das telas.

Qual é o alvo de ataque?

Aplicativos de instituições financeiras estão disparadamente na mira desses atacantes, em relação a outros tipos de ataques, pois o objetivo do golpe da mão fantasma é principalmente roubar informações financeiras dos usuários como credenciais de login desses aplicativos, números de contas bancárias, senhas e até mesmo, quando já possuem o controle do dispositivo, realizar as transações financeiras.

Quais as formas de um dispositivo ser invadido?

Uma das formas que isso pode acontecer é através de ataques de engenharia social, que é uma estratégia utilizada por golpistas para manipular e enganar pessoas a fim de obter ações confidenciais ou acesso não autorizado. Isso pode ser feito, por exemplo, através do envio de um e-mail, SMS ou até chamadas telefônicas, onde os golpistas se passam por empresas inventando algum tipo de história, geralmente que envolve algum problema que precise ser corrigido de imediato e encaminham um link ao usuário solicitando que faça a instalação de um aplicativo malicioso.

Além disso, atualmente, existem aplicativos maliciosos disponíveis para download nas lojas oficiais, que se passam por aplicativos autênticos, para que usuários os instalem erroneamente. Geralmente eles utilizam a logo parecida com os aplicativos originais, ou mudam sutilmente o nome do aplicativo para que os usuários não percebam que estão instalando um aplicativo falso.

Algumas das funções desse malware, são:

- Captura de informações: pode monitorar atividades no dispositivo, capturando dados inseridos pelo usuário, como número de cartões de crédito, senhas bancárias e outras informações financeiras. Isso acontece pois uma vez que o usuário faz download do aplicativo malicioso e o inicializa, esse aplicativo faz solicitações de permissões como acessibilidade e captura de tela do dispositivo, o que lhe dá ao malware total controle sobre o dispositivo do usuário.

- Redirecionamento de transações: em alguns casos, pode redirecionar transações bancárias, substituindo os destinatários das transferências para contas controladas pelos criminosos. Os atacantes podem manipular o dispositivo do usuário ao ponto de que quando o usuário está fazendo uma transação, ao clicar em “concluir”, aparece uma tela em primeiro plano de carregamento para o usuário, como uma mensagem do tipo “aguarde, estamos concluindo sua transação”, quando em segundo plano, os atacantes estão “raspando” as contas das vítimas, realizando transferências, empréstimos… o céu é o limite.

- Roubo de credenciais: pode roubar informações de login e senhas, permitindo que os criminosos acessem diretamente às contas bancárias. Isso pode ser feito através da captura de tela ou de teclado.

- Captura de informações de autenticação em dois fatores: alguns desses malwares são capazes de interceptar códigos de autenticação em dois fatores (como códigos SMS), permitindo acesso completo às contas mesmo quando esse tipo de segurança adicional está ativado.

Principais aplicativos que praticam o golpe

É importante ressaltar que, devido à natureza evolutiva dos crimes cibernéticos, novas variantes desses aplicativos maliciosos podem surgir ao longo do tempo.

No Brasil, um dos mais famosos é o BrasDex, que tem a capacidade de sobreposição de tela, onde exibe uma interface falsa sobre a interface legítima do aplicativo, assim, quando o usuário digita suas informações, ele as captura, permitindo que os atacantes acessem as contas bancárias dos alvos.

Além do BrasDex, existem outros destaques com grande capacidade de dano como Vultur, SOVA, Ginp, Anubis e Cerberus.

Como prevenir?

Para prevenir o golpe da mão fantasma, é necessário que algumas medidas sejam tomadas, tanto da parte do usuário, quanto da parte das empresas que disponibilizam aplicativos que possam ser alvos de ataques.

Usuários

- Mantenha sempre o software do seu dispositivo atualizado e com as configurações de fábrica.

- Instale aplicativos apenas das lojas oficiais e ao fazer isso, sempre avalie o desenvolvedor do aplicativo, a data de publicação e os comentários de outros usuários para garantir que o aplicativo é fidedigno.

- Sempre desconfie de e-mails, SMS e chamadas telefônicas que solicitam qualquer tipo de instalação de aplicativos em seu dispositivo móvel. Não clique nos links recebidos por esses canais de comunicação, por mais “verídicos” que pareçam ser.

- Sempre que possível, ative em seu dispositivo e aplicativos autenticação multifatorial (MFA).

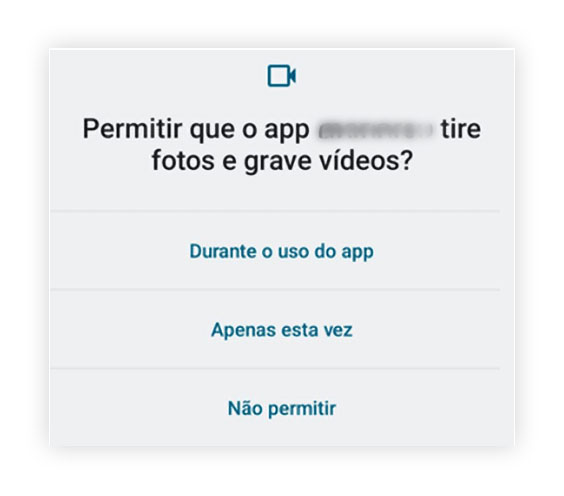

- Conceda acesso às permissões de seu dispositivo apenas se for estritamente necessário.

Empresas

Para que seus aplicativos possam oferecer maior grau de segurança à seus clientes, é primordial que seja adotado um SSDLC (Ciclo de Vida de Desenvolvimento de Software Seguro), etapas como a modelagem de ameaças contribuem para o entendimento de quais cenários poderiam ser passíveis de exploração em sua aplicação e quais controles de segurança poderiam ser utilizados para proteger seu app e seus clientes, de uma forma ampla alguns dos controles que podem ser adotados para evitar essa ameaça incluem:

- Permitir a instalação do aplicativo apenas a dispositivos que estão com software atualizado, pois assim estarão com as atualizações e patches de segurança dos fabricantes.

- Não permitir a instalação do aplicativo em dispositivos com root ou jailbreak.

- Verificar se o dispositivo que está solicitando a instalação do dispositivo possui aplicativos maliciosos instalados.

- Verificar se o aplicativo foi instalado pelos canais oficiais.

- Implementar autenticação multifatorial para logins e transações sensíveis ou críticas.

- Solicitar ao usuário apenas as permissões de acesso ao dispositivo estritamente necessárias.

- Realizar o bloqueio de captura e gravação de tela para impedir a ação de malwares.

Em um processo de desenvolvimento seguro robusto, você consegue manter uma baseline sobre os componentes que precisam ser implementados, o motivo de sua utilização, como os utilizar e efetuar testes de segurança para garantir que tudo está nos conformes, antes de seguir para produção.

Quer saber mais?

Entre em contato com a Protega. Nós podemos ajudar a melhorar sua postura de segurança para oferecer os melhores serviços a seus clientes.