Modelagem de Ameaças:

Construir um software seguro tem se tornado uma necessidade crescente para as empresas, à medida que a sociedade se torna cada vez mais dependente de uma variedade de softwares para desempenhar diversas atividades.

Softwares são utilizados para controlar infraestruturas críticas, armazenar dados confidenciais e fornecer serviços essenciais. Um ataque a um software pode resultar em consequências graves, tais como perda de dados, roubo de identidades ou até mesmo interrupção de serviços.

Portanto, é fundamental que as empresas adotem uma abordagem proativa e estratégica para a segurança de software, em vez de se limitarem a uma abordagem reativa.

Como esta técnica pode contribuir para a Segurança do Software de sua Empresa

A modelagem de ameaças é um processo que auxilia na identificação, avaliação e priorização das falhas de segurança em uma aplicação e seu ambiente.

Esta técnica envolve a criação de uma representação da aplicação com todos os seus componentes e, em seguida, a identificação das falhas de segurança, oferecendo recomendações para minimizar riscos e atender aos objetivos de segurança no ciclo de vida de desenvolvimento.

É importante ressaltar que a modelagem de ameaças é mais eficaz, e também considerada uma boa prática de desenvolvimento seguro, quando realizada no início do ciclo de vida do desenvolvimento, durante a fase de design do software. Nesta fase, é possível realizar alterações mais facilmente para mitigar os riscos de segurança, além de representar um custo operacional menor em comparação à implementação de mitigações em um software já em produção ou que já sofreu algum incidente.

Resumindo, o processo de modelagem de ameaças deve seguir estas etapas

A modelagem de ameaças é um processo que auxilia na identificação, avaliação e priorização das falhas de segurança em uma aplicação e seu ambiente.

Esta técnica envolve a criação de uma representação da aplicação com todos os seus componentes e, em seguida, a identificação das falhas de segurança, oferecendo recomendações para minimizar riscos e atender aos objetivos de segurança no ciclo de vida de desenvolvimento.

É importante ressaltar que a modelagem de ameaças é mais eficaz, e também considerada uma boa prática de desenvolvimento seguro, quando realizada no início do ciclo de vida do desenvolvimento, durante a fase de design do software. Nesta fase, é possível realizar alterações mais facilmente para mitigar os riscos de segurança, além de representar um custo operacional menor em comparação à implementação de mitigações em um software já em produção ou que já sofreu algum incidente.

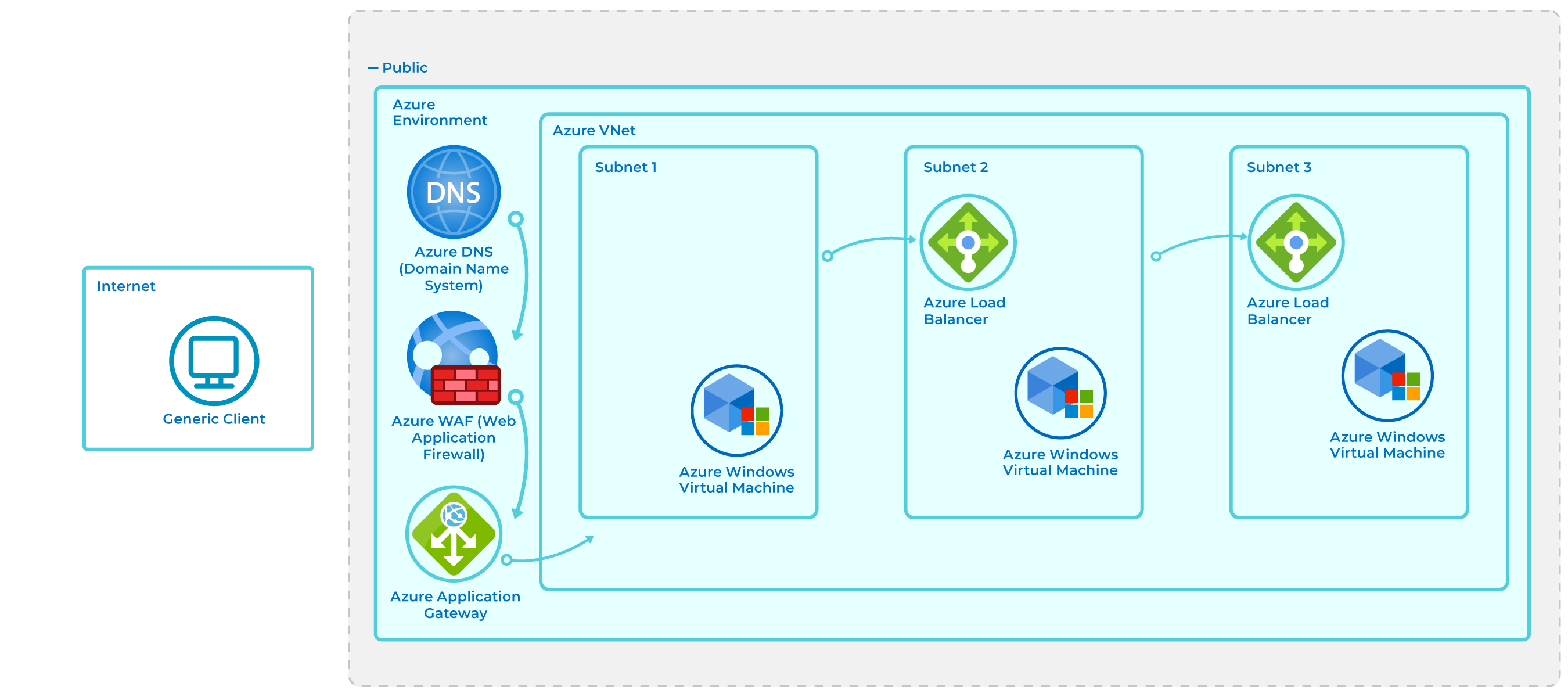

1. Avaliação e Decomposição do Software: O primeiro passo é entender o funcionamento do software, seus componentes e interações, através da análise de cada processo, armazenamento de dados, fluxo de dados, entidades externas e limites de confiança. A representação dessa análise é realizada através de um diagrama.

2. Identificação e Classificação de Ameaças: Após a avaliação do funcionamento do software, o próximo passo é categorizar e classificar as ameaças que podem afetá-lo. Isso pode ser feito através de metodologias de avaliação de segurança, sendo as mais comuns STRIDE (Spoofing, Tampering, Repudiation, Information Disclosure, Denial of Service, and Elevation of Privilege) para categorização, e DREAD (Damage, Reproducibility, Exploitability, Affected Users, and Discoverability) para classificação.

3. Definição de Contramedidas: Após a categorização e classificação das ameaças, é necessário definir contramedidas para mitigá-las, incluindo mudanças de design, implementação de políticas de segurança e controles técnicos.

Vantagens em Aplicar a Modelagem de Ameaças no Desenvolvimento do Seu Software

A implementação da técnica de modelagem de ameaças permite que as empresas identifiquem e priorizem as ameaças relacionadas ao seu software. Além disso, promove a redução de custo e tempo na implementação de controles de segurança antes que ocorram incidentes, ajuda a melhorar a conformidade do software com normas e regulamentos de segurança e aumenta a confiança no software por parte de clientes e parceiros.

Quer saber mais?

Entre em contato com a Protega para conhecer nosso framework de desenvolvimento seguro. Nosso foco não é apenas fazer segurança com ferramentas, mas priorizar o ‘Shift Left’ em todo o processo, garantindo uma atuação segura e usando o ferramentário como apoio para a medição da qualidade e evolução dos times. Juntos, podemos melhorar a postura de segurança no seu desenvolvimento, oferecendo os melhores serviços aos seus clientes.